Tietoturvayhtiö Check Pointin globaali uhkaindeksi kertoo, että hakkerit käyttävät yhä enenevässä määrin kryptolouhintaa, joka voi toimia myös ilman aktiivista verkkoselainkäyttöä. Lähelle listakärkeä on jälleen noussut uusi louhintaohjelma.

Check Pointin maaliskuun haittaohjelmatilaston mukaan eritoten XMRig-varianttina tunnettu kryptolouhintaohjelma on yleistynyt. Ensimmäistä kertaa toukokuussa 2017 havaittu XMRig nousi maaliskuussa Check Pointin haittaohjelmakatsauksen sijalle kahdeksan. Globaalisti havainnoissa nousua oli 70 prosenttia. XMRig, joka toimii itse päätelaitteella ilman verkkoselainta, louhii kryptovaluutta Moneroa.

- Kryptovaluutan louhiminen on ollut kyberrikollisille sangen kannattavaa, ja XMRigin nousu osoittaa heidän panostavan keinojensa muokkaamiseen ja parantamiseen. Paitsi että kryptolouhinta hidastaa PC- ja palvelinkoneita, nämä haittaohjelmat voivat kerran yrityksen verkkoon päästyään levitä siellä horisontaalisesti, sanoo Check Pointin tietoturvatutkijoiden ryhmää vetävä Maya Horowitz.

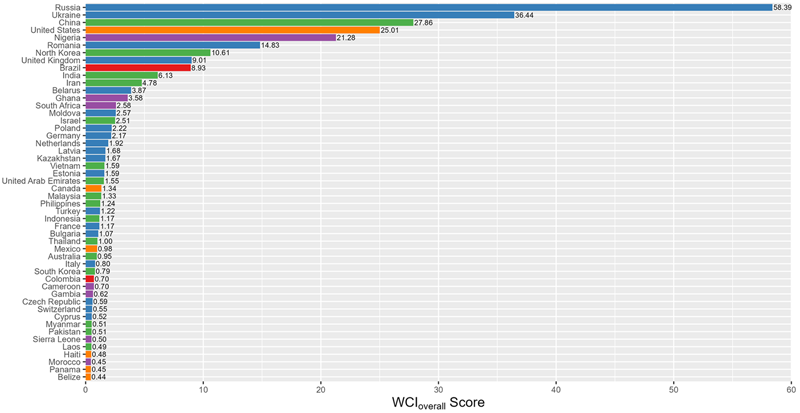

Coinhive säilytti maaliskuussa maailmanlaajuisen johtoasemansa neljättä kuukautta peräkkäin. Se löytyi 18 prosentista mukana olleita organisaatioita, perässään Rig EK Exploit Kit 17 prosentilla ja Cryptoloot-louhija kolmantena 15 prosentilla. XMRig oli kahdeksanneksi yleisin haittaohjelmavariantti ja se iski viiteen prosenttiin organisaatioista.

Suomen yleisimmät haittaohjelmat maaliskuussa:

- Rig EK- Iskee Flashin, Javan, Silverlightin ja Internet Explorerin kautta kautta ja valmistelee uhrin konetta myöhempiä hyökkäyksiä varten.

- Cryptoloot- Kryptovaluuttalouhija, Coinhiven kilpailija.

- Coinhive- Kryptovaluutta Monerolle suunniteltu louhija.

- Roughted- Laajan skaalan haittamainosohjelma, voi tarjota reitin myös kiristysohjelmille.

- Fireball- Selainkaappari.

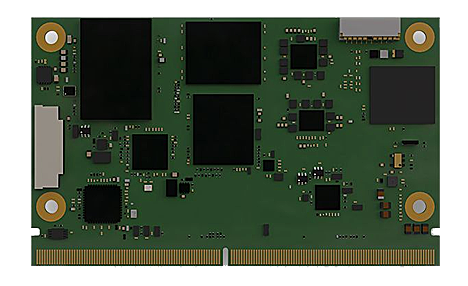

Älypuhelimissa on jatkuva tarve nopeammalle tallennukselle. Tärkeä osa tätä yhtälöä on tallennusstandardi. Kioxia sanoo nyt aloittaneensa uusien flash-piiriensä näytetoimtiukset. ne tukevat uusinta UFS- eli Universal Flash Storage -standardin versiota 4.0.

Älypuhelimissa on jatkuva tarve nopeammalle tallennukselle. Tärkeä osa tätä yhtälöä on tallennusstandardi. Kioxia sanoo nyt aloittaneensa uusien flash-piiriensä näytetoimtiukset. ne tukevat uusinta UFS- eli Universal Flash Storage -standardin versiota 4.0.

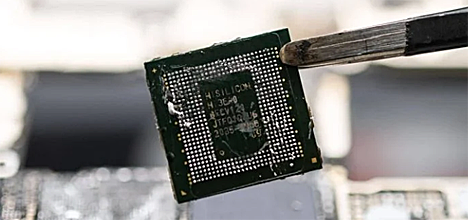

Silicon Labs on esitellyt tähän asti energiatehokkaimmat IoT-järjestelmäpiirinsä. XG22E-sarjan sirut on tarkoitettu laitteisiin, jotka saavat tarvitsemansa virran energiankeruulla. Sarjan siruilla on silti radio, joka tukee niin Bluetooth Low Energy-, asiakaskohtaisia 802.15.4- ja alle gigahertsin yhteyksiä.

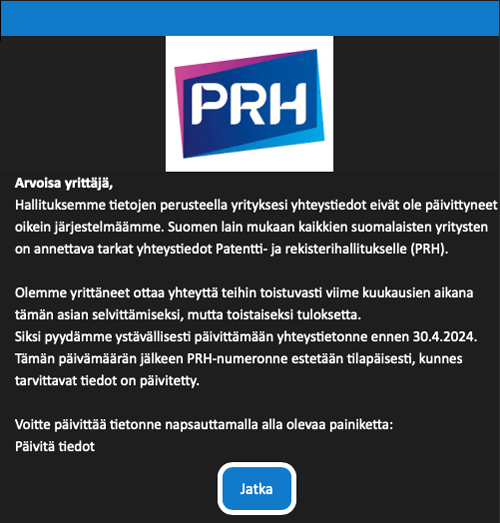

Silicon Labs on esitellyt tähän asti energiatehokkaimmat IoT-järjestelmäpiirinsä. XG22E-sarjan sirut on tarkoitettu laitteisiin, jotka saavat tarvitsemansa virran energiankeruulla. Sarjan siruilla on silti radio, joka tukee niin Bluetooth Low Energy-, asiakaskohtaisia 802.15.4- ja alle gigahertsin yhteyksiä. Henkilökohtaiseen sähköpostilaatikkoon tipahti perjantaina varsin aidon näköinen kehotus päivittää oman yrityksen yhteystietoja Patentti- ja rekisterihallituksen rekisteriin. Huijaukset muuttuvat yhä laadukkaammiksi, mutta niiden avulla erilaisten tietojen kalastelu jatkuu todennäköisesti niin kauan, kuin toisessa päässä odottaa joku liian innokas hiirellä napsauttelija.

Henkilökohtaiseen sähköpostilaatikkoon tipahti perjantaina varsin aidon näköinen kehotus päivittää oman yrityksen yhteystietoja Patentti- ja rekisterihallituksen rekisteriin. Huijaukset muuttuvat yhä laadukkaammiksi, mutta niiden avulla erilaisten tietojen kalastelu jatkuu todennäköisesti niin kauan, kuin toisessa päässä odottaa joku liian innokas hiirellä napsauttelija.

Sisätilapaikannus on edelleen haaste monissa ympäristöissä ja ongelmaa on yritetty ratkoa erilaisilla tekniikoilla. Ruotsalainen WiTTRA on esitellyt hybridiratkaisun, jossa yhdistetään ultralaajakaistainen UWB alle gigahertsin taajuuksilla toimiviin 6LoWPAN-radioihin.

Sisätilapaikannus on edelleen haaste monissa ympäristöissä ja ongelmaa on yritetty ratkoa erilaisilla tekniikoilla. Ruotsalainen WiTTRA on esitellyt hybridiratkaisun, jossa yhdistetään ultralaajakaistainen UWB alle gigahertsin taajuuksilla toimiviin 6LoWPAN-radioihin.