Yritysten pitäisi varautua siihen, että jollakin keinolla hakkeri tulee lopulta aina kaikkien suojausten läpi yrityksen tietoverkkoon. - Tietohallinnon pitää varautua siihen, että jollain aikavälillä rosvot ja hakkerit pääsevät väistämättä sisään järjestelmiin, sanoo tietoturvayhtiö Combitechin konsultti Jyrki Luukko.

- En halua sanoa, että virustorjuntaohjelmat, palomuurit ja verkon suojaaminen olisivat turhia asioita. Yritysten täytyy kuitenkin kehittää pelkän puolustautumisen sijaan myös valvonta- ja reagointikykyään, Luukko evästää.

Tietomurto voi aiheutua esimerkiksi käyttäjätunnusten varastamisesta tai siitä, että työntekijä on huijattu lataamaan haitallisia muistinvaraisia ohjelmia, joita virustorjuntaohjelma ei saa kiinni, koska tiedostoa ei ole.

- Järjestelmiin sisäänpääsy halutaan tietysti tehdä mahdollisimman vaikeaksi ja hyökkääjän etenemistä voidaan vaikeuttaa, mutta tietomurron estäminen voi olla jopa mahdotonta, sillä hakkerit keksivät aina uusia kikkoja.

Haavoittuvuuksia hyväksikäyttäen kyberrikollinen pääsee käsiksi esimerkiksi Windowsin ylläpitotyökaluihin, joiden käyttöä ei voi estää järjestelmän kaatumatta.

Ympäristöjä ei voi koskaan suojata täysin, mutta onneksi niitä voidaan valvoa. - Ajatellaan vaikka työasemia, joihin hyökkäys yleensä kohdistetaan. Voimme seurata sitä, onko käyttöjärjestelmän taustalla käynnissä epäilyttäviä prosesseja. Hyökkääjä jättää usein kulkiessaan jälkiä, jotka voidaan tunnistaa.

– Kun tietomurto onnistuu, hyökkääjä alkaa kokeilla, mihin kaikkialle tunnuksilla pääsee. Tällöin syntyy esimerkiksi epäonnistuneita kirjautumisia sinne tänne ja käyttöjärjestelmää saatetaan käyttää outoon kellonaikaan. Jos tavanomainen käyttäjä haluaa skannata verkkoa yhtäkkiä laajemmin, niin ei se ihan normaalia ole, Luukko havainnollistaa.

Myös liikenteen suuntia voidaan vahtia. Onko verkosta otettu esimerkiksi yhteys hyökkääjien usein hyödyntämään Tor-verkkoon?

– Jossain vaiheessa rikollisen tavoitteena on verkkolevy tai tietokanta. Kun tietomurron tehnyt löytää jotain jännää, niin usein tiedoista otetaan itselle kerralla isompi paketti, kuten koko tietokanta työstettäväksi. Taas voidaan kysyä, miksi meidän nuhteeton Taavi Työntekijä lataa koko liiketoimintakriittisen tietokannan käyttöönsä?

- Tietoturvan kanssa täytyy toimia vähän samaan tapaan kuin vakuutusten kanssa. Valvotaan vain vähän, jos mahdollisesta murrosta syntyvä haitta on pieni, Luukko päättää.

Traficom jatkaa varoittelua tietojenkalastelu- eli phishing-sähköposteista. Huijauksia on viime aikoina tehty myös .fi-päätteisillä sivustoilla esimerkiksi Patentti- ja rekisterihallituksen, positiivisen luottotietorekisterin sekä Osuuspankin nimissä.

Traficom jatkaa varoittelua tietojenkalastelu- eli phishing-sähköposteista. Huijauksia on viime aikoina tehty myös .fi-päätteisillä sivustoilla esimerkiksi Patentti- ja rekisterihallituksen, positiivisen luottotietorekisterin sekä Osuuspankin nimissä.

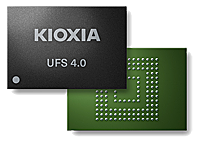

Älypuhelimissa on jatkuva tarve nopeammalle tallennukselle. Tärkeä osa tätä yhtälöä on tallennusstandardi. Kioxia sanoo nyt aloittaneensa uusien flash-piiriensä näytetoimtiukset. ne tukevat uusinta UFS- eli Universal Flash Storage -standardin versiota 4.0.

Älypuhelimissa on jatkuva tarve nopeammalle tallennukselle. Tärkeä osa tätä yhtälöä on tallennusstandardi. Kioxia sanoo nyt aloittaneensa uusien flash-piiriensä näytetoimtiukset. ne tukevat uusinta UFS- eli Universal Flash Storage -standardin versiota 4.0.